EMI | Objets connectés

Internet est actuellement un

réseau de

plus de 2 milliards d’ordinateurs reliés entre eux, avec une prévision de 2.5

milliards d'objets

connectés en 2025.

Internet est actuellement un

réseau de

plus de 2 milliards d’ordinateurs reliés entre eux, avec une prévision de 2.5

milliards d'objets

connectés en 2025.

Un « objet connecté », aussi appelé "Internet of Things" (IoT), c'est d'abord un objet pouvant se connecter à Internet et donc interagir avec un être humain ou d’autres objets : montre connectée qui communique avec les Smartphones, drone, avion, bateau, voiture, vélo, robot, enceinte, balance, assistant vocal etc.

Pour cela, tous ces objets disposent d'un système informatique embarqué, autrement dit d'un ensemble de composants, microprocesseur, horloge, mémoire, ports… essentiellement sous forme de microcontrôleurs. Ce système pilote l’objet à distance ou de manière autonome.

De quoi s'agit-t-il ? Quels risques ? Quels enjeux ?

Voir aussi

Voir aussi

Prolégomènes

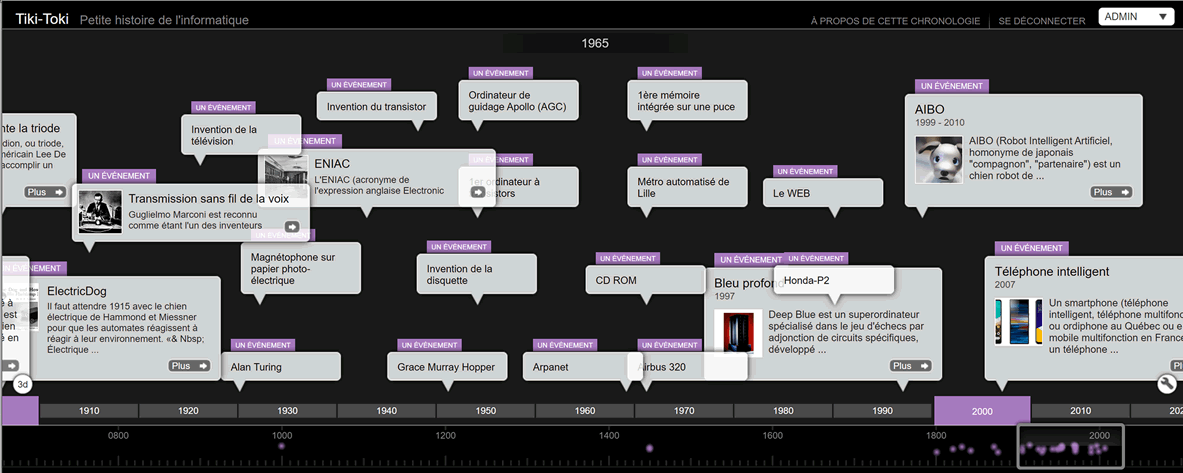

Retour vers la passé. Le Minitel

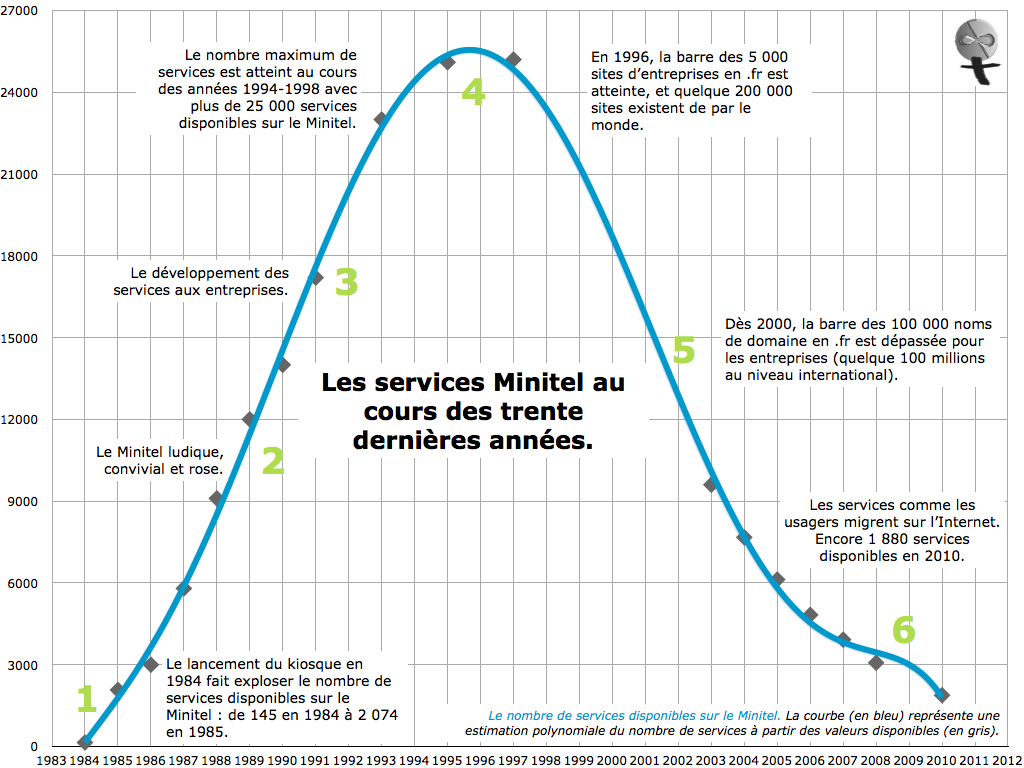

Le

Minitel, pour « Médium interactif par numérisation d'information téléphonique » a été

lancé en 1982,

et prospéré entre 1992 et 1997 avec sa mise à disposition gratuite.

Le

Minitel, pour « Médium interactif par numérisation d'information téléphonique » a été

lancé en 1982,

et prospéré entre 1992 et 1997 avec sa mise à disposition gratuite.

Le Minitel est un terminal informatique passif, c'est-à-dire qu'il se comporte uniquement comme un clavier et un écran, avec une très faible capacité de traitement (traitement du protocole vidéotex) et pas de dispositif de stockage. Les services sont accessibles depuis une ligne de téléphone grâce au modem V23 incorporé. Il était muni de prises en T pour la connexion au réseau téléphonique de France Télécom.

L'écran du Minitel est une matrice texte d'une taille de 25 lignes par 40 colonnes en mode Vidéotex (8 nuances de gris) et se base sur un système de codage qui lui est propre. Un jeu de caractères graphiques, chacun constitué de 6 gros pixels, lui permet d'afficher des images en mode « mosaïque », un peu à la manière de l'art ASCII.

Parcours SNT

Parcours SNT

Création d'Internet

Création d'Internet

Les objets connectés

Les objets connectés

La notion d'Internet des objets résulte de la convergence de plusieurs technologies, capacités d'analyse désormais en temps réel, développement de l'apprentissage automatique, production de capteurs de plus en plus diversifiés, miniaturisés et performants.

De plus en plus vite…

De plus en plus d'objets connectés

Selon le cabinet Tractica, le nombre de terminaux embarquant l’intelligence artificielle devrait bondir de 161,4 millions d’unités en 2018 à 2,5 milliards en 2025 dans le monde. Une expansion favorisée par le développement de puces adaptés. Les téléphones mobiles constitueront toujours le premier contingent, devant les enceintes connectées, les PC, les voitures ou encore les drones.

Edge computing

De nos jours, la partie traitement IA (intelligence artificielle) est principalement réalisée dans les datacenters du cloud. En effet cela nécessite de grandes capacités de calcul. Mais les contraintes de temps de latence, de bande passante des réseaux et de sécurité des données conduisent à privilégier de plus en plus le traitement local au niveau des systèmes embarqués. C’est l’Edge computing, l'informatique en périphérie ou l'informatique en périphérie de réseau, autrement dit une méthode d'optimisation qui consiste à traiter les données au plus près de la source des données.

Des microcontrôleurs dédiés

Ce sont des sociétés connues, Qualcomm, Samsung ou MediaTek ou Nvidia et AMD pour les circuits graphiques, Intel, Xilinx ou Lattice, pour les circuits logiques programmables ou encore des Asic, puces dédiées comme l’Edge TPU lancée récemment par Google.

En France, deux entreprises développent des processeurs dédiés : Kalray pour des applications dans l’automobile et les datacenters, et GreenWaves Technologies pour des applications plus banalisées.

Principaux domaines d'application

« Un objet connecté est un équipement qui permet à son utilisateur de recevoir un service à valeur ajoutée qui va au-delà de l'objet lui-même. »

Tout ce qui est mesurable peut potentiellement être décliné en objet connecté, exemples :

Santé, sport et loisirs

- Le bracelet connecté, qui vous informe sur votre rythme cardiaque, le nombre de pas que vous avez effectué

- La mesure de la tension, de diabète peuvent être réalisés à domicile avec conseil à la clé, voire transmission directe à un médecin

- Les montres GPS sont par exemple dédiées au running, trail, cyclisme qui permettent de partager ses performances sur des réseaux sociaux de sport

- …

Transports et smart cities (villes intelligentes)

- Métro, bus, tramway autonomes

- Gestion des candélabres

- Caméras de surveillance

- …

La domotique et la sécurité

- Interrupteurs

- Thermostats

- Enceintes

- …

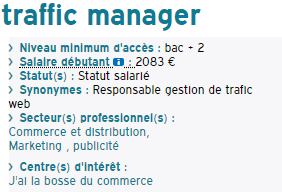

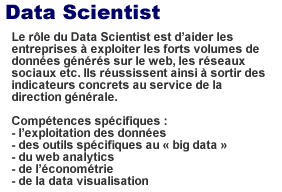

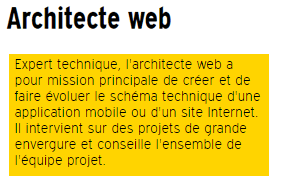

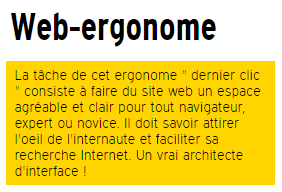

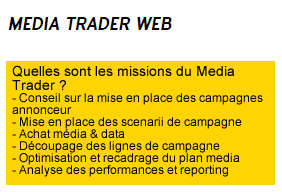

De nouvelles formations

De

nombreux

métiers, anciens et nouveaux existent autour des objets connectés.

De

nombreux

métiers, anciens et nouveaux existent autour des objets connectés.

Pour commencer, l'on pourra consulter un guide (ci-contre) sur les métiers du numériques.

Citons par exemple :

- le bac pro Bac

pro Métiers de l'électricité et de ses environnements connectés (MELEC)

- le Mastère

spé. Systèmes embarqués (TELECOM ParisTech) ingénierie cyber-physique des objets

connectés

- La filière

"Systèmes Embarqués et Objets Connectés" (SEOC) de Grenoble.

- Le Diplôme

national des métiers d'art et du design mention graphisme.

6 métiers qui ont le vent en poupe

Comment ça marche ?

Principe de fonctionnement

|

|

capteur(s)

|

intelligence

|

communication

|

|

|

|

actionneur(s)

|

énergie

|

|||||

L’information provient soit via l'IHM (Interface Homme-Machine) soit via les capteurs, pour contrôler automatiquement ou manuellement le fonctionnement physique par des actionneurs et transmettre des informations aux utilisateurs. Le flux d’informations à travers les IHM permet ainsi une interaction continue entre l’homme et la machine.

Informatique embarquée

On qualifie de « système embarqué » un système électronique et informatique autonome dédié à une tâche précise, souvent en temps réel, possédant une taille limitée et ayant une consommation énergétique restreinte.

Sans même parler de voiture électrique, la voiture actuelle est une source de développement forte en matière d'informatique embarquée. Elle ne contient pas moins d'une cinquantaine de microcontrôleurs.

Les systèmes embarqués

Cette leçon présente brièvement les systèmes embarqués et les défis informatiques qu'ils génèrent.

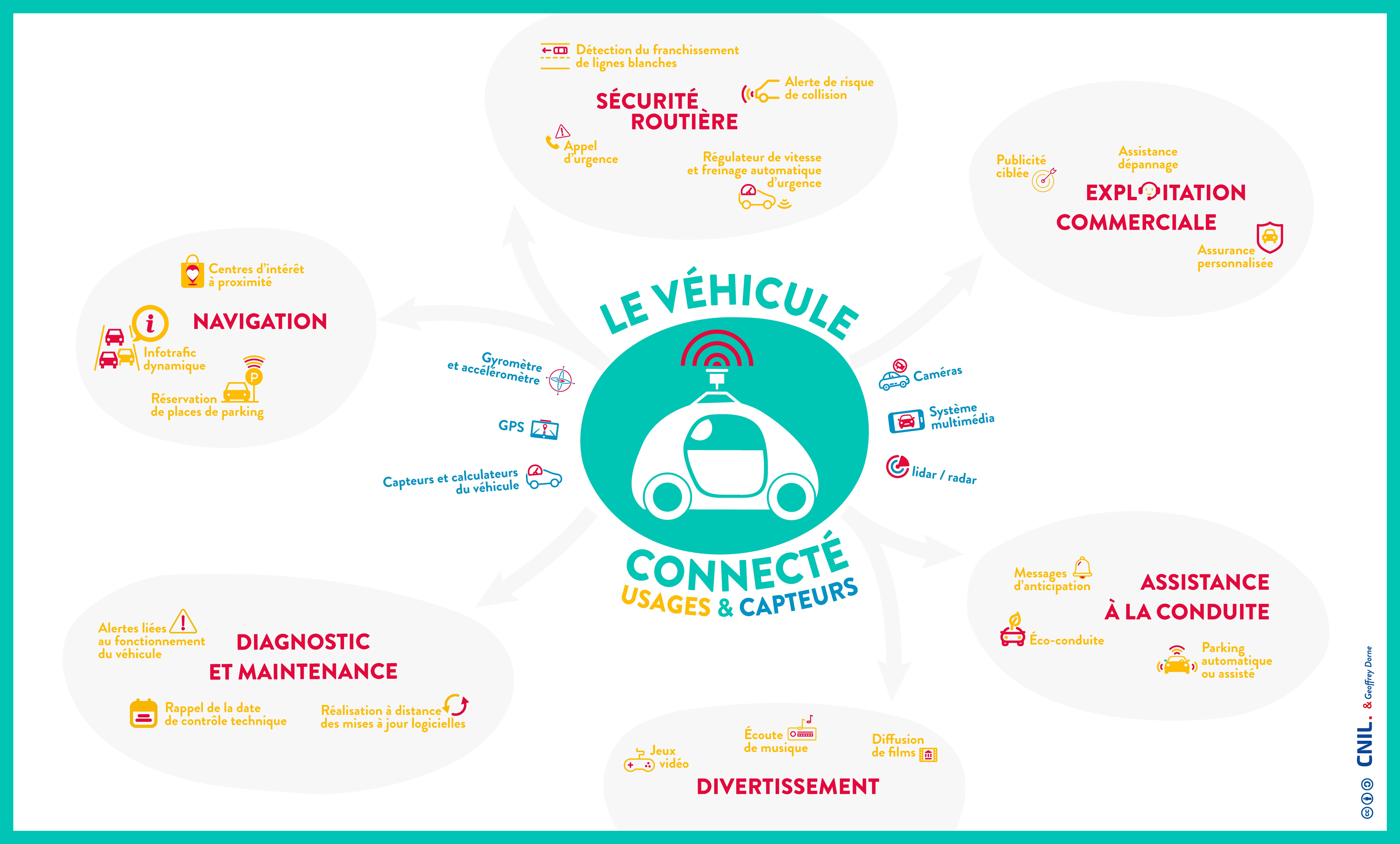

Qu'est-ce qu'une voiture autonome ?

Comment fonctionne une voiture autonome ?

Une voiture totalement autonome est équipée de plusieurs éléments matériels

(capteurs) et

logiciels qui coopèrent automatiquement grâce à une intelligence artificielle.

Découvrez en

animation-vidéo les différentes étapes de fonctionnement d'une voiture entièrement

autonome.

Une animation-vidéo co-réalisée avec L'Esprit Sorcier.

Embarquer l’informatique dans les objets permet notamment :

- de simplifier leur fonctionnement

- de donner plus de possibilités d’usage et de sûreté

- d’intégrer de nouvelles possibilités à matériel constant par simple modification logicielle

Ce sont les smarts cities (ou ville intelligente) et l'automobile qui connaissent actuellement le plus gros développement, mais il ne faut pas oublier la santé, le sport et les loisirs ou même le domaine militaire.

Smart City - 60 secondes pour comprendre

Une ville intelligente est une ville qui collecte les données de ses citoyens afin d'améliorer la qualité de vie et optimiser les ressources. Qui n'en rêve pas ?

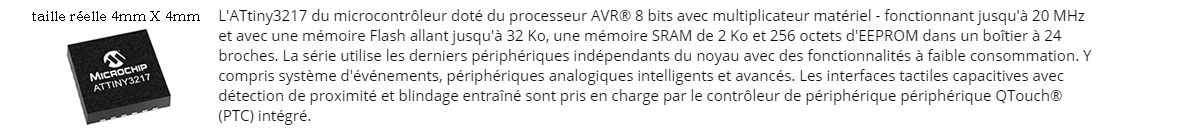

Anatomie d'un microcontrôleur

Les capteurs

- Quelle grandeur physique observer ? Quelles sont ses caractéristiques ?

- Mesure en direct ou non ? (pour mesurer le nombre de pas on utilise par l'accéléromètre + un algorithme et l'on en déduit le nombre de pas)

- Étendue de mesure : min/max

- Résolution : Plus petite variation de grandeur mesurable par le capteur

- Précision : Aptitude du capteur à donner une valeur proche de la valeur vraie

- Rapidité : Temps de réaction du capteur

- …

Les actionneurs

- Ampoule

- Haut-parleur

- Résistance

- Vanne

- Moteurs

- …

Interface homme-machine (IHM)

Pour concevoir l’application qui pilote un objet connecté, on utilise un logiciel qui permet de dessiner les éléments graphiques de l’interface et de leur associer un programme. L'Interface Homme-Machine (IHM) est une interface utilisateur permettant de connecter une personne à une machine, à un système ou à un appareil comme des écrans directement intégrés à l'appareil, écrans d’ordinateur, de Smartphones ou de tablettes tactiles.

- LED

- Afficheurs : 7 segments, graphique…

- Interrupteurs, boutons poussoirs

- Écran tactile

- …

Unité de traitement

Basée sur un microcontrôleur qui va faire les calculs. Le microcontrôleur est un élément central du système embarque et tous fonctionnent sur les mêmes principes.

- Un ou plusieurs cœurs éventuellement spécialisés (vidéo)

- Une horloge

- Mémoire flash ou RAM volatile

- Périphérique d'entrée sortie (digitale, analogique)

- Convertisseurs analogique/digital

- Ports de communication

- …

Tous ces composants ont été miniaturisés et tiennent sur des cartes qui ont désormais une taille de 4mm X 4mm, voire moins.

Énergie

L'énergie nécessaire au fonctionnement des objets connectés peut être produite par différents type de batteries, rechargeables ou pas.

Mais on peut aussi récupérer l'énergie ambiante, par exemple solaire (calculatrice), le mouvement converti en énergie (montre), l'énergie éolienne (micro éolienne), voire même un simple interrupteur qui par simple poussé génère suffisamment d'énergie pour commander un volet électrique par exemple.

- Streaming audio

- Messageries

- Jeux vidéo

- Pages Web

- Sécurité et VPN

- Market-places

- Streaming vidéo

- Réseaux sociaux

- Partage de fichiers

- Cloud

La communication

Capter interagir émettre des données, recevoir des ordres à distance, piloter, alerte à distance, partager des informations avec d'autres utilisateurs, voilà une partie des enjeux de la communication des objets connectés.

Un logiciel

Le développement des logiciels embarqués est délicat, car il pose souvent des questions de temps-réel, c’est-à-dire de respect de temps de réponse imposé. Ceci conduit à des méthodes de programmation spécifiques.

Risques et enjeux

Les rayonnements

La RFID

La RFID,

ou

Identification par Radio Fréquence, est une technologie qui permet d’identifier de façon

unique un objet

au travers d’une étiquette RFID. Cette étiquette se compose d’une antenne et d’une puce

électronique.

Elle ne contient aucune source d’énergie et ne peut donc émettre une information – par

défaut, son

identifiant – que si elle est activée par le champ électromagnétique d’un lecteur. Elle est

donc

totalement passive tout en permettant de communiquer à distance.

La RFID,

ou

Identification par Radio Fréquence, est une technologie qui permet d’identifier de façon

unique un objet

au travers d’une étiquette RFID. Cette étiquette se compose d’une antenne et d’une puce

électronique.

Elle ne contient aucune source d’énergie et ne peut donc émettre une information – par

défaut, son

identifiant – que si elle est activée par le champ électromagnétique d’un lecteur. Elle est

donc

totalement passive tout en permettant de communiquer à distance.

Il en existe différents modèles selon les usages, dont certaines sont même intra cutanées.

A l'instar d'un code à barre, chaque étiquette a un identifiant unique. C'est le GS1, une organisation mondiale unique, qui donne les définitions des supports de données d'identification par code à barres et d'identification par radiofréquence (RFID) ainsi que des normes spécifiant des interfaces cohérentes avec les lecteurs, imprimantes et autres. Composants matériels et logiciels qui relient les supports de données aux applications métiers. Les étiquettes de base ne stockent que cet identifiant.

C’est dans la grande distribution que la technologie RFID s’impose en masse.

L’étiquette communique lorsqu’elle passe dans le champ d’un lecteur. C’est ce lecteur qui émet des ondes électromagnétiques à une certaine puissance. Suivant la technologie RFID, ces lecteurs peuvent émettre dans trois gammes de fréquences : 125 kHz pour les très basses fréquences (LF), 13,56 MHz pour les hautes fréquences (HF) et 900 MHz pour les ultra hautes fréquences (UHF). Les impacts de ces ondes sur le corps humain dépendent donc de la gamme de fréquences utilisée.

Un rapport de l’AFSSET (Agence française de sécurité sanitaire de l’environnement et du travail), devenue Anses en 2010. Le champ émis dans les gammes LF et HF s’évanouit rapidement et n’est prépondérant que localement autour d’un lecteur. En tout cas, ces rayonnements restent inférieurs aux valeurs limites d’exposition des personnes préconisées par l’ICNIRP, commission internationale pour la protection contre les radiations non-ionisantes (champ magnétique maximum autorisé de 400 nT pour la technologie HF et 105 nT pour l’UHF).

Ainsi, pour des individus n’étant exposés que sporadiquement aux ondes émises par des lecteurs RFID, le danger est faible. Cependant, dans le cadre d’une exposition continue, même à faible rayonnement, l’AFSSET préconise de respecter une distance minimale avec les lecteurs, de l’ordre de 20 cm.

Une étiquette RFID passive ne présente pas de danger pour la santé lorsqu’on la porte sur soi, car elle n’émet pas d’ondes en-dehors du champ d’un lecteur. Les lecteurs, eux, en émettent, à faible portée. Il en va de même pour les étiquettes actives, peu répandues, qui s’apparentent à des réseaux de capteurs.

source : interstices.info/

Et le WiFi ?

Les décodeurs Du Monde font le point sur l'état de la question concernant le WiFi.

Failles de sécurité

Avec l'immense croissance des terminaux connectés au réseau internet, les vulnérabilités aux attaquent augmentent. Et ce d'autant plus que la qualité de programmation n'est pas toujours à la hauteur, notamment avec les microcontrôleurs bas de gamme.

Quels sont les risques des objets connectés ?

La DGCCRF (Direction Générale de la Consommation et de la Répression des fraudes) note deux risques principaux pour les objets connectés :

- la collecte des données personnelles : vos données personnelles pourraient être collectées via les objets connectés afin d'être commercialisées, ce qui porterait atteinte à vos droits et à votre vie privée

- le piratage : les objets connectés peuvent être les cibles de cyberattaques

Deux failles ont été découvertes sur la quasi-totalité des microprocesseurs en circulation.

Deux failles ont été découvertes sur la quasi-totalité des microprocesseurs en circulation.

« Spectre » et « Meltdown » sont les noms donnés aux deux failles

découvertes

sur la quasi-totalité des microprocesseurs en circulation aujourd'hui, qu'ils soient sur les

ordinateurs, tablettes, Smartphones ou même consoles de jeux vidéo. Tout système

informatique est

potentiellement menacé.

Potentiellement, cela pourrait permettre à des pirates de prendre le contrôle d'un ordinateur et d'accéder aux données (mots de passe, numéros de carte bancaire, etc.) qui y sont conservées.

Le problème de ces failles, que l'on peut retrouver potentiellement dans les microcontrôleurs, c'est qu'elles sont dues à un défaut dans la conception même du produit et le plus souvent codées en dur, autrement dit qu'elles ne peuvent pas toujours être traitées de manière logicielle. Il faut alors tout simplement remplacer le composant…

rappelonss-nous ici qu'il peut y en avoir plus d'une centaine dans une voiture.

Avec une simple télécommande achetée sur Internet, des voleurs d'essence ont pu dérober

20.000 litres

de carburant. L'identifiant nécessaire, 0000, n'avait pas été changé…

Le mot de passe par défaut, 123456 a ouvert 27000 comptes donnant accès au modèle et

l'IMEI du

système GPS de leur voiture, les noms d'utilisateurs, les noms et prénoms, numéros de

téléphone,

adresses e-mail et même adresses postales à un hacker. Plus grave, cela lui aurait

permis de couper

le moteur de centaines de milliers de véhicules…

Un système d'exploitation libre et ouvert serait-il plus sur ? Pas certain, d'autant que

Linux est

largement utilisé mais pas forcément bien programmé. Chris Evans, un chercheur en

sécurité a montré

qu'il pouvait exécuter du code arbitraire sur Ubuntu ou Fedora Linux, simplement grâce à

un fichier

MP3 ou FLAC. Il suffit pour cela que l'utilisateur télécharge le fichier vérolé, puis

l'exécute ou

l'affiche dans l'explorateur des fichiers. Le chercheur a réalisé deux vidéos qui

démontrent son

hack.

Vie privée ?

Quel est l’impact de ces objets sur notre vie privée ? Les règles de protection des données personnelles sont-elles prises en compte par les fournisseurs ?

La CNIL fait le point dans un dossier.

Par exemple, concernant l'automobile, la CNIL publie le pack de conformité « véhicules connectés et données personnelles ». Ce référentiel sectoriel permet aux professionnels de se mettre en conformité avec le règlement européen sur la protection des données.

Le pack met en particulier l’accent sur les points suivants :

- Toutes les données qui peuvent être rattachées à une personne physique identifiée ou identifiable, notamment via le numéro de la plaque d’immatriculation ou le numéro de série du véhicule sont des données à caractère personnel protégées par la loi Informatique et Libertés et le règlement général sur la protection des données. Par exemple, les données relatives aux trajets effectués, à l’état d’usage des pièces, aux dates des contrôles techniques, au nombre de kilomètres ou au style de conduite constituent bien des données personnelles lorsqu’elles sont susceptibles d’être rattachées à une personne physique.

- Le pack vise à sensibiliser les acteurs économiques du secteur automobile sur les principes d’autodétermination informationnelle, de transparence et de loyauté de la collecte, qui impliquent, a minima une information des personnes concernées, voire le recueil de leur consentement.

- Une approche de protection des données dès la conception (« privacy by design ») doit être privilégiée. Elle peut se traduire par la mise en place de tableaux de bord facilement paramétrables, de façon à garantir à l’utilisateur la maîtrise de ses données.

- La CNIL encourage les acteurs à privilégier le scénario IN => IN, qui implique le traitement des données en local, dans le véhicule, sans transmission vers le fournisseur de services. Il offre de bonnes garanties en matière de la vie privée pour les usagers et entraîne pour les responsables de traitement des obligations allégées sur le plan Informatique et Libertés.

Télécharger

Télécharger

Les aspects scientifiques de la sécurité informatique

Comment les attaques contre les systèmes informatiques et les données deviennent-elle majeures et quelles sont leurs "impacts ravageurs" ? Qui sont les acteurs de la sécurité informatique et que peuvent les chercheurs

Quelle responsabilité ?

L’activation

La prise de décision aboutit ensuite à une action qui active ou désactive certaines commandes comme tourner à droite, freiner, accélérer, etc.

C'est une fonction logicielle qui décide de freiner ou de changer de cap sur une voiture, potentiellement à l'instar du conducteur. Évidement toutes ces fonctions ont pour seul objectif une sécurité augmentée. Sauf que les accidents sont toujours possibles même s'ils ont très sensiblement diminués, par exemple dans l'aviation.

Il n'en reste pas moins qu'en cas d'accident il faut établir les responsabilités.

Et vous, que décidez-vous ?

Un grand classique. Un train file sur les rails, différentes situations (sauver un enfant ou plusieurs adultes etc.) Vous pouvez faire dévier le train.

Que faites-vous ? Que font statistiquement les autres ?

Automatisation : y aura-t-il un pilote dans l'avion ?

A quand remontent les premiers avions automatisés ? Quels étaient et quels sont les objectifs recherchés ? Que peut et que ne peut pas effectuer la machine automatiquement ? En quoi le pilote reste irremplaçable ? Le taux d’accidents est-il lié à l’humain ou à un défaut lié à automatisation ?

Débat. Un robot peut-il être traduit devant un juge ? Qu'en pensez-vous ?*

Mareva

Les robots n'ont pas de conscience et ne peuvent donc pas être jugés

Tom

C'est l'ingénieur qui a programmé le robot qui est responsable

Caroline

La dernière décision devrait toujours revenir à l'humain

Nicolas

“Je n’ai pas peur des ordinateurs. J’ai peur qu’ils viennent à nous manquer.” Asimov

Pour aller plus loin !

Class Code à l’Université de Nantes

Informatique embarquée et objets connectés

Conférence organisée par Class' Code Pays de Loire à destination des enseignants.

Objectif :

fournir une vue d'ensemble et poser les bases nécessaires à l'appropriation des 7

grandes

thématiques du programme SNT.

Cette conférence sur l'informatique embarquée et les objets connectés a eu lieu

le 21 mars

2019 dans le cadre du projet Class' Code à l’Université de Nantes.

COMMENT ÇA MARCHE ? De l’automobile à la voiture autonome

Un dossier multimédia sur la voiture autonome coréalisé entre CEA et L'Esprit Sorcier : L’automatisation des transports, la voiture autonome au banc d'essais, vers un nouveau code de la route ?

Qu'est-ce qu'un système embarqué ?

L'académie de Toulouse propose une fiche téléchargeable.

Télécharger

Télécharger

Cartographie

Cartographie Algos

Algos Comm

Comm Géolocalisation

Géolocalisation Cartographie et mobilité…

Cartographie et mobilité…